Ledger היא אחת מיצרניות ארנקי החומרה הפופולריות ביותר בעולם הקריפטו. היא נחשבת שם נרדף לאבטחה ונפוצה בקרב סוחרים ומשקיעים פרטיים ומוסדיים כאחד. ארנקי החומרה שלה מספקים שכבת הגנה גבוהה במיוחד מפני פריצות וגניבות.

קריפטומן, הוא היבואן הרשמי והגדול בישראל של Ledger, Trezor, Cryptosteel ועוד.

פרצת האבטחה העדכנית בחברת Ledger, אינה פרצה ישירה במוצרי Ledger עצמם, אלא אזהרה מצד החברה על התקפת שרשרת אספקה רחבת היקף במערכת ה-JavaScript, שמשפיעה על ארנקי תוכנה (software wallets) ועלולה להוביל לאובדן כספים. ההתקפה התגלתה ב-8 בספטמבר 2025, והיא עדיין פעילה נכון ל-9 בספטמבר 2025.

המלצות פעולה

צ'ארלס ג'ילמיי, סמנכ"ל הטכנולוגיות של Ledger, המליץ:

- למשתמשי ארנקי חומרה (ארנק קר): בדקו כל טרנזקציה על מסך המכשיר לפני אישור. לעולם אל תחתמו בעיניים עצומות.

- למשתמשי ארנקי תוכנה (ארנק חם): הימנעו מכל טרנזקציות on-chain עד להודעה רשמית על פתרון.

- כללי:

- אל תורידו עדכונים או חבילות לא מאומתות.

- לעולם אל תזינו seed phrase באתרים או אפליקציות.

- בדקו כל כתובת אות באות. ודא שהכתובת שמופיעה על גבי מסך הארנק תואמת לכתובת שקיבלת מהנמען.

- השתמשו בארנקי חומרה כמו Ledger להגנה מיטבית, שכן הם חסינים להתקפות malware מהמחשב.

מוצרים מושפעים וסיכונים

- מושפעים: ארנקי תוכנה בלבד, במיוחד כאלה הבנויים על JavaScript ונשענים על חבילות NPM. ארנקי חומרה של Ledger אינם מושפעים ישירות, אך אם המחשב המחובר נגוע, יש לוודא את הפרטים על מסך החומרה.

- לא מושפעים: ארנקי חומרה עם Clear Signing, כמו מוצרי Ledger, כל עוד המשתמש מאמת את הטרנזקציה על המכשיר.

- סיכונים: אובדן כספים מוחלט אם טרנזקציה מאושרת ללא בדיקה. עד כה, דווח על גניבות קטנות (פחות מ-50 דולר), בזכות גילוי מהיר, אך הפוטנציאל הוא רחב היקף בשל מיליארדי ההורדות.

מהות הפרצה

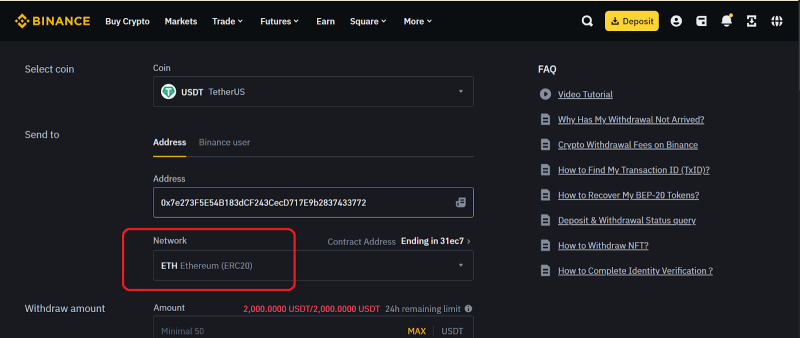

הפרצה שהתגלתה מאפשרת לתוקפים להחדיר קוד זדוני שמסוגל להחליף כתובת יעד בעת שליחת מטבעות דיגיטליים.

הקוד הזדוני פועל בצורה סמויה: הוא מחליף כתובות ארנקי קריפטו בזמן אמת, כך שהכספים מועברים לכתובת של התוקף במקום ליעד המיועד. זה קורה מבלי שהמשתמש מבחין, מכיוון שהממשק מציג את הכתובת הנכונה, אך מאחורי הקלעים מתבצעת ההחלפה.

התקפה זו היא מסוג supply chain attack, שבה תוקפים פורצים לחשבון של מפתח תוכנה מוכר בפלטפורמת NPM (Node Package Manager), שהיא מאגר חבילות קוד פתוח פופולרי ל-JavaScript. חשבון זה שייך למפתח אמין, והחבילות שלו הורדו יותר ממיליארד פעמים. התוקפים הזריקו קוד זדוני (malicious payload) לחבילות פופולריות כמו chalk, debug, ansi-styles, strip-ansi, supports-color ועוד. חבילות אלה משמשות בבניית אפליקציות, כולל ארנקי קריפטו, דפדפנים וכלים אחרים.

נכון לעכשיו, ההיקף הכספי שנגנב בזכות הפרצה מוערך בכ־50 דולר בלבד, אך מומחים מזהירים שהסכום עלול לעלות משמעותית ככל שהתוקפים ינצלו את החולשה.

פרטים טכניים על מנגנון ההתקפה

התקפה זו משתמשת בשתי שיטות עיקריות להחלפת כתובות:

- Clipboard Hijacking: כאשר המשתמש מעתיק כתובת ארנק ללוח ההעתקה (clipboard), הקוד הזדוני מחליף אותה בכתובת דומה ויזואלית לכתובת התוקף. לדוגמה, אם הכתובת המקורית היא "0x123abc", היא עלולה להיות מוחלפת ב"0x123abç" (עם תו דומה אך שונה), מה שקשה לזיהוי בעין בלתי מזוינת.

- Transaction Interception: הקוד "מתחבר" (hooks) לפונקציות הליבה של הארנק. כאשר המשתמש מאשר טרנזקציה, הקוד משנה את כתובת הנמען לפני שהאישור מוצג. זה משפיע על רשתות כמו BTC, ETH, SOL, TRX, LTC ו-BCH.

ההתקפה משפיעה בעיקר על ארנקי תוכנה (ארנק חם) (כמו MetaMask, Phantom או Ledger Live ללא חיבור לחומרה), (ארנק קר) מכיוון שהם רצים על מחשבים או טלפונים שעלולים להיות נגועים בקוד הזדוני. ארנקי חומרה (hardware wallets) כמו Ledger Nano X או Ledger Stax מוגנים יותר, מכיוון שהם משתמשים בפיצ'ר Clear Signing: הטרנזקציה מוצגת ומאושרת ישירות על מסך המכשיר הפיזי, שאינו נגיש לקוד זדוני מהמחשב.

עדיין לא ברור אם ההתקפה כוללת גם גניבת seed phrases (מפתחות פרטיים) מארנקי תוכנה, אך זה סיכון אפשרי.

Ledger הודיעה כי היא פועלת במלוא המרץ לחסום את הפרצה, וכי היא תספק בקרוב עדכון אבטחה מלא. בנוסף, החברה מזכירה שהאחריות לשמירה על כספים בעולם הקריפטו היא תמיד משולבת, גם של ספק הארנק וגם של המשתמשים.