מהי התקפת Dusting ואיך היא פוגעת בפרטיות

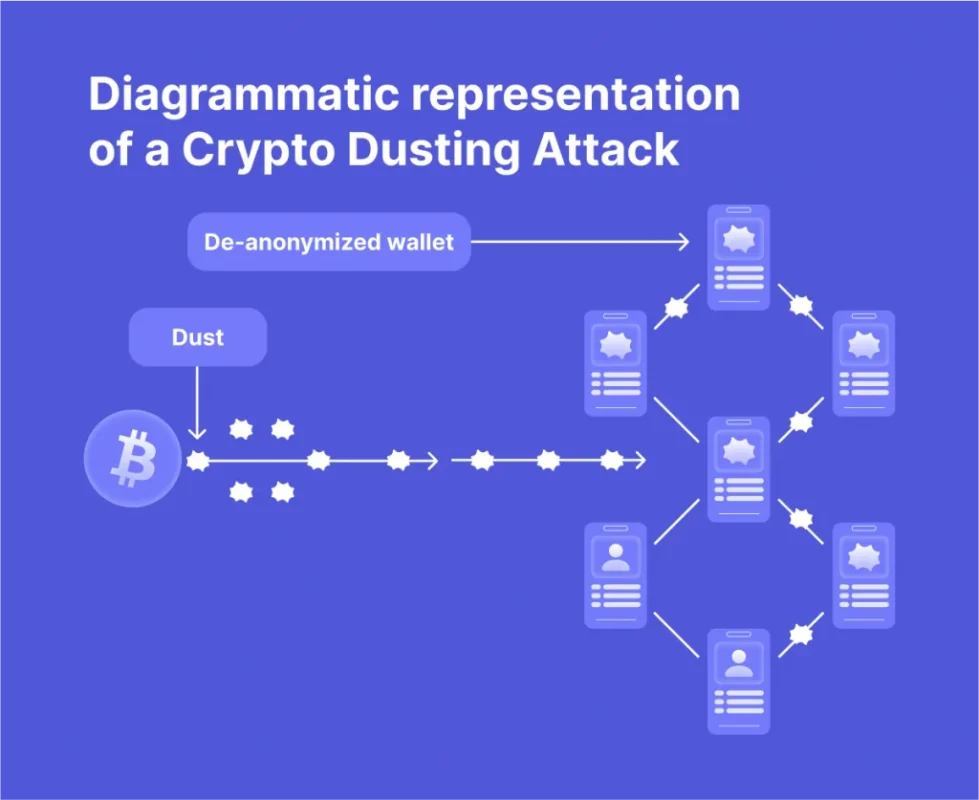

התקפות Dusting (או Address Poisoning) הן צעדים חכמים, אך פוטנציאליים מאד מסוכנים, המבוצעים באמצעות שליחת כמויות מזעריות של קריפטו (אבק) לכתובות רבות. על הנייר, נראה דומה לקבלת מתנה קטנה, אבל מאחורי הקלעים התוקף משתמש בזהות הבלוקצ'יין על מנת לחבר כתובות ולחשוף מי עומד מאחוריהן. ברגע שהמשתמש משלב את האבק בעסקה רגילה, התוקף עוקב אחר תנועות הקריפטו ומאחד כתובות עבור ניתוח מעמיק, דבר שעלול לחשוף זהות, פרטי פעילות פיננסית ואף לאפשר פישינג ממוקד .

Dusting כשלעצמו אינו גונב כספים, אך הוא סמן להמשך מתקפות. למשל, לאחר עיבור העברת קריפטו הכוללת את האבק, התוקף עלול להשיק פישינג חכם והודעות ממוקדות, המבוססות על מידע פרטני שנחשף. כמו כן, נחשף סיכון משמעותי לסחיטה כאשר נחשפות תנועות עסקיות, מה שעלול להביא לגניבת זהות או דרישת כופר.

מנגנון התקפת Dusting: שלב אחר שלב

התוקף מתחיל בשליחת "אבק" לכתובות רבות, לרוב ללא ידיעת המשתמש. לאחר מכן, הוא מצפה שהמשתמש יכלול את האבק בעסקאות עתידיות, דבר המוביל לאיחוד אוטומטי של כתובות. תנועות אלו נרשמות בבלוקצ'יין, והתוקף יכול לחבר בין כתובת חדשה לכתובת מוכרת מראש, ובסופו של דבר לבעליה. תוך שימוש במערכות ניתוח מתקדמות ניתן לשייך כתובות לפלטפורמות KYC ובכך לחשוף פרטים אישיים .

הדרך שבה תוקף מצליח לחבר בין כתובת חדשה לכתובת מוכרת מראש בבלוקצ'יין', ובסופו של דבר לקשר אותה לבעלים אמיתי, מבוססת על מספר שלבים טכניים שמנצלים את שקיפות הבלוקצ'יין וניתוח התנהגות עסקאות (On-Chain Analysis)

שלב 1: הזרקת Dust (האבק)

התוקף שולח סכום זעום של מטבע קריפטוגרפי (למשל 0.00001 BTC או 0.000001 ETH) לכתובת של הקורבן. מאחר שכל העסקאות בבלוקצ'יין הן ציבוריות, גם העסקה הזו נרשמת לצמיתות וניתנת לצפייה בכל חיפוש. העסקה נרשמת בבלוקצ’יין ונראית על פניו כטעות קטנה, אך למעשה מתחילה שרשור שבסופו ניתן לחבר בין הבלוק לפרטים אישיים. העלות נמוכה מאוד עבור התוקף, מה שמאפשר פיזור רחב.

שלב 2: מעקב אחרי עסקאות שיוצאות מהכתובת וקישור כתובות

כאשר בעל הכתובת מבצע בעתיד העברה, אפילו אם זה שבועות לאחר מכן, ובאותה פעולה הוא משלב את הDust עם כספים אחרים, נרשמת עסקה חדשה שבה מתבצע שימוש גם בתשומות (inputs) שמכילות את ה Dust וגם בכספים אחרים מהארנק.

בלוקצ’יין בנוי כך שכל עסקה חייבת לציין מאיפה הגיע הכסף (input). אם עסקה כוללת מספר inputs – למשל Dust מכתובת א’ ו-0.5 BTC מכתובת ב’ – יש סבירות גבוהה ששתי הכתובות מנוהלות על ידי אותו אדם. כי רק מי שמחזיק את המפתחות הפרטיים לשתי הכתובות יכול לבצע חתימה דיגיטלית על כל Input באותה עסקה.

שלב 3: הצלבה עם מסדי מידע חיצוניים, ניתוח התנהגות ותבניות

לאחר זיהוי קשר בין כתובות, התוקף יכול להשתמש בכלים כמו Chainalysis או Etherscan כדי לברר האם אחת הכתובות מופיעה בבורסה עם דרישת KYC. אם כן, הוא יוכל לשייך את כל הקשרים לפרופיל אמיתי. פה הפריצה לפרטיות .

כעת, ברגע שהתוקף מזהה כתובת חדשה (ב’) שמעורבת בעסקה יחד עם כתובת קיימת (א’), הוא יכול להסיק שהן שייכות לאותו אדם. אם אחת מהן כבר הייתה מזוהה בעבר עם פרופיל ציבורי (כמו ארנק ששימש בזירת מסחר או נרשם ל-KYC), ניתן לקשר את כל קבוצת הכתובות לאותו אדם.

התקפות Dusting לא אקראיות, לעיתים מדובר במאות או אלפי כתובות שמקבלות Dust באותו הזמן.

כלים כמו Chainalysis, Blockchair או Nansen.io מאפשרים לבצע ניתוח התנהגותי על קבוצות כתובות: באיזה תדירות נשלחים כספים, לאיזה שירותים, באיזה מטבעות, ומה סכומי העסקאות. המידע הזה, כשהוא מוצלב עם דאטה חיצוני, מאפשר יצירת פרופיל משתמש מלא שכולל- זהות משוערת, אזור גיאוגרפי, פעילות עסקית, והרגלי מסחר.

איך מונעים זאת בעזרת טכניקות ניהול נכונות?

לא מערבבים Dust בעסקאות. יש להשתמש ב־wallets שתומכים בהפרדת UTXO, לסמן Dust כ-"Do Not Spend", או להעביר אותו לארנק נפרד שאין בו סכומים נוספים. כך התוקף לא יוכל לקשר בין הכתובת החדשה לזו המוכרת.

שימוש בכלים (כמו Blockchair, Chainalysis, או פיצ’רים מובנים בארנק) כדי להתריע בזמן אמת על קבלת סכומי Dust. כמו כן, כדאי להתחבר לארנק רק דרך VPN או Tor ולשקול מעבר לרשתות פרטיות כמו Monero או Zcash.

חשוב לאחד מנגנון של ניהול קפדני, בו כל פעילות מקבלת כתובת נפרדת, לא להציג יתרות זעירות, ולעקוב כל העת אחרי כל הכניסות לכתובת הארנק. מומלץ לחזק אוטומציה שמתריעה לאחר מספר תקבולים זעירים (כמו >5 תקבולים קטנים), ולהגביל גישה רק דרך סביבת התוכנה הרשמית של Ledger/Trezor Suite.

הגנות AI בארנקים: העתיד כבר כאן

אחד החידושים החשובים ביותר הוא שילוב בינה מלאכותית בניטור פעילות חשודה בזמן אמת. ארנקים מתקדמים צפויים לכלול מנגנונים שמנתחים כל עסקא וגם מסייעים בזיהוי דפוסי Dusting ואף חפיפה של כתובות. מערכות אלו תומכות בזיהוי משתמשים שנפגעו ונוטרות שליחת הודעות אוטומטיות או עצירת העסקאות במצבים חשודים . שילוב זה צפוי לשנות את מתכונת ההגנה של כל ארנק דיגיטלי בעתיד הקרוב.

כלים ישראליים למעקב וניתוח Dusting

בישראל פועלות חברות כמו CryptoJungle, המספקות סדנאות והדרכות לניתוח Dusting באמצעות כלים חינמיים ופלטפורמות מבוססות Chainalysis ו‑Blockchair. מדריכים מעשיים באתר מסבירים כיצד לחבר ארנקים, לבנות UTXO מבודדים, לסמן "Do Not Spend" ולהשתמש בכלי ניתוח פיננסי. אלה מאפשרים למשתמשים פרטיים לזהות ולעקוב אחרי Dust בלי לשלם על שירות מקצועי .

בנוסף, ישנם שירותים כמו CoinTracker ו‑TokenTax, שמציעים דוחות מס ושמירת תיעוד מלא של עסקאות, ושילובם מאפשר זיהוי ותגובה מהירה להתקפות מותאמות אישית.

מדריך לניקוי Dust בארנק Ledger Nano X/S Plus

שלב 1: התחברות ל-Ledger Live

פתח את תוכנת Ledger Live (גרסה מעודכנת לשנת 2025), התחבר לארנק דרך USB או Bluetooth ואשר את הזהות שלך.

שלב 2: סרוק את היסטוריית העסקאות שלך

גש ללשונית Accounts, בחר את המטבע הרלוונטי (BTC, ETH וכו'), ועבור לעסקאות האחרונות. סמן כל תקבול זעיר או לא מוכר (למשל, סכום של 0.000001 BTC או טוקן לא מזוהה).

שלב 3: ניתוח התשומות (UTXO)

למטבעות מסוג Bitcoin, עבור ללשונית Advanced logs → UTXOs. תוכל לראות רשימה של כל התשומות. זהה את התשומות החשודות לפי סכום ומקור.

שלב 4: סינון Dust

לחץ על התשומה החשודה ובחר Do Not Spend אם האפשרות זמינה (או השתמש ב-Ledger עם תוכנת Electrum לצורך שליטה מדויקת יותר). פעולה זו תסמן את ה-Dust כחסום להעברה.

שלב 5: אימות

בצע העברה בדויה (test transaction) וודא שהתשומות החשודות אינן נבחרות באופן אוטומטי. כך תוודא שהן אינן פעילים בפעולות עתידיות.

שלב 6 (רשות): ניתוק הכתובת

אם אתה חושד שהכתובת נחשפה, צור חשבון חדש באפליקציה לאותו מטבע. קבל אליו את יתרתך הנקייה בלבד, והפסק את השימוש בכתובת המקורית.

מדריך לניקוי Dust בארנק Trezor Safe 3 / Safe 5

שלב 1: התחברות ל-Trezor Suite

פתח את תוכנת Trezor Suite (גרסת 2025), חבר את הארנק, ואמת את הזהות שלך. ודא שהיישום מעודכן לגרסה האחרונה.

שלב 2: מעבר לעסקאות אחרונות

בחלונית המטבע הרלוונטי, גש לרשימת העסקאות וחפש תקבולים קטנים במיוחד – פחות מ-0.0001 BTC או כל סכום שאינך מזהה כמקור ברור.

שלב 3: מעבר למצב מתקדם (Advanced View)

עבור למצב מתקדם בתפריט התשומות (UTXO View). כאן ניתן לראות אילו תשומות משויכות לכל כתובת שלך. זהה סכומים חריגים לפי סכום או תאריך.

שלב 4: סימון כ"תשומה לא פעילה"

Trezor אינו תומך בסימון Do Not Spend באופן רשמי, אך באמצעות שילוב עם Electrum או Wasabi Wallet תוכל לטעון את הארנק, לבחור תשומות, ולבצע עסקה שאינה כוללת את ה-Dust, תוך שמירה על יתרתך הנקייה בלבד.

שלב 5: העברה לכתובת חדשה

צור כתובת חדשה באותו חשבון, בצע העברה של כל יתרתך ללא ה-Dust לארנק נקי. פעולה זו מרחיקה את השארית החשודה ומשאירה אותך עם סכום נקי.

שלב 6: ניטור המשך

הוסף "תג" לכתובת שהכילה Dust, כדי שלא תשתמש בה בעתיד בטעות. Trezor Suite מאפשר כעת רישום כתובות בפנקס מעקב ותיוג לזיהוי קל.

שאלות נפוצות (FAQ)

כיצד אדע שקיבלתי Dust לארנק שלי?

הסימן הראשון לכך שהכתובת שלך הייתה מטרה לתקיפת Dusting הוא כאשר מופיע תקבול מקרי בסכום מזערי, שאינך מזהה את מקורו. לדוגמה, אם קיבלת 0.00001 BTC או כמות זעירה של טוקן כלשהו, במיוחד מכתובת אקראית, יש בכך סבירות גבוהה שמדובר ב-Dust. ניתן לזהות זאת דרך ההיסטוריה של העסקאות בארנק שלך או באמצעות סריקה בכלי חיפוש כמו Etherscan, Blockchair או היסטוריית העסקאות באפליקציית Ledger/Trezor.

האם Dust מסוכן או יכול לגרום לגניבת כספים?

Dust עצמו לא גונב כספים ולא מבצע פריצה, אך הוא מהווה צעד מקדים מסוכן. מטרת ה-Dust היא להכניס את המשתמש לפעולה שתאפשר קישור בין כתובות שונות. ברגע שהמשתמש משלב את אותו Dust בהעברה רגילה, התוקף יכול להתחיל בניתוח שרשרת הקניין ולבצע מיפוי שמוביל לפגיעה בפרטיות, פישינג ממוקד ולעיתים גם ניסיונות סחיטה.

כיצד ניתן "לנקות" את הארנק לאחר קבלת Dust?

הדרך הנכונה להתמודד עם Dust היא לא לשלב אותו בעסקאות רגילות. ניתן לסמן את התשומה כ-"Do Not Spend" בארנקים מתקדמים (כמו Electrum) או להעביר את ה-Dust לארנק ריק ונפרד כדי לנתקו מהארנק הפעיל. בפלטפורמות כמו KuCoin ו-Binance קיימים שירותים מובנים שנקראים “Dust Sweeper” – המאפשרים להמיר Dust לנכסים אחרים ולבודד אותו.

מה אני עושה אם קיבלתי Dust מכתובת מוכרת?

אם התקבול מגיע מכתובת שנראית לגיטימית, למשל בורסה או שירות מוכר, אל תמהר לסמוך על זה. גם כתובות שנראות אמינות יכולות להיות זיוף באמצעות poisoning. יש לבדוק את הכתובת מול מאגרי מידע ולוודא שהיא תואמת לחשבונך האישי או לקשר קודם. אם היא אינה שייכת לך באופן ישיר, מומלץ להימנע משימוש בתשומה שהתקבלה.

האם Dusting הוא חוקי או פלילי?

ה-Dust עצמו אינו עבירה חוקית ברוב המדינות, אך השימוש שנעשה בו, פישינג, סחיטה או גניבת מידע אישי – בהחלט נחשב לעבירה פלילית. גופים רגולטוריים בישראל ובעולם עובדים על קווים מנחים שיאפשרו דיווח, מעקב וטיפול במתקפות שכאלה. גם אם אין נזק ישיר, המעשה מהווה חדירה לפרטיות ודורש התייחסות מיידית.

האם יש לי סיבה אמיתית לחשוש מתוקף Dusting?

אם אתה אדם פרטי, בעל כתובות מעטות וללא פעילות כספית משמעותית, הסבירות שתהיה מטרה למתקפה ממוקדת נמוכה. אך כל משתמש שמעביר כספים באופן שוטף, עוסק במסחר, מנהל ארנקים של אחרים, או עובד בתחום הקריפטו, נמצא בסיכון מוגבר. תמיד עדיף לנקוט באמצעי זהירות, גם אם נראה שהסיכון נמוך, מאחר וניתוח כתובות עשוי להוביל לחשיפות לא צפויות.

מהו Address Poisoning וכיצד הוא שונה מ-Dusting?

Address Poisoning הוא סוג של Dusting שבו התוקף מנסה לזהם את היסטוריית הכתובות שלך על ידי שליחת עסקאות דומות או אפילו עם כתובות מטעות. המטרה היא להכניס בלבול, כך שבמהלך העתקת כתובת, המשתמש יעתיק בטעות כתובת תוקפנית שנראית דומה. זהו סוג מתקדם של התחזות, שפוגע בעיקר במשתמשים המעבירים כתובות ידנית.

בין אם אתם רק מתחילים או בונים אסטרטגיית קריפטו ארוכת טווח, הארנק הטוב ביותר הוא כזה שמאזן נוחות עם שליטה. עם ארנק חומרה, שמירה ראויה על 24 המילים, וקצת שכל, הכסף שלכם יישאר שלכם. תסמכו על עצמכם.

לחצו כאן למציאת הארנק המתאים לכם →

אמור במדריך זה אינו מהווה ייעוץ מכל סוג שהוא לרבות ייעוץ השקעות ו/או תחליף לייעוץ כאמור. שוק המטבעות הדיגיטליים הינו בעל סיכון רב. איננו מבטיחים את מידת הדיוק ו/או עדכניות המידע שבמדריך והשימוש בו הינו על אחריותך בלבד וכפוף לתנאי התקנון.